Для подписчиковСегодня мы публикуем три работы, получившие Pentest Award в номинации Fuck the Logic. В первой речь пойдет о баге, позволявшем бесконечно выводить деньги с криптобиржи, во второй — о захвате чужих аккаунтов в некой соцсети, в третьей — о ловком реверсе токенов приложения.

Еще весной текущего года компания Microsoft начала добавлять рекламу в разговоры с ИИ чат-ботом Bing Chat, чтобы монетизировать новую платформу. Как теперь обнаружили исследователи, в ответы чат-бота внедряется вредоносная реклама, предлагающая пользователям загрузить малаварь под видом утилиты Advanced IP Scanner.

ФБР предупреждает о новой тактике, которую с июля 2023 года используют вымогательские группировки. Теперь в сети жертв внедряют сразу два по шифровальщика, с разницей между атаками менее двух суток. Было замечено, что такую тактику используют вредоносы AvosLocker, Diamond, Hive, Karakurt, LockBit, Quantum и Royal.

В этом месяце: Free Download Manager для Linux содержал бэкдор, Китай обвинил США во взломе Huawei, Google критикуют из‑за уязвимости в библиотеке libwebp, сотрудник Microsoft случайно слил в сеть 38 Тбайт данных, историю Chrome будут использовать в рекламных целях, разработчики Genshin Impact пригрозили багоюзерам судом и другие интересные события сентября.

Исследователи из «Лаборатории Касперского» заметили, что злоумышленники атакуют русскоязычных блогеров, маскируясь под рекламодателей и стремясь выманить у них учетные данные от Telegram-аккаунтов.

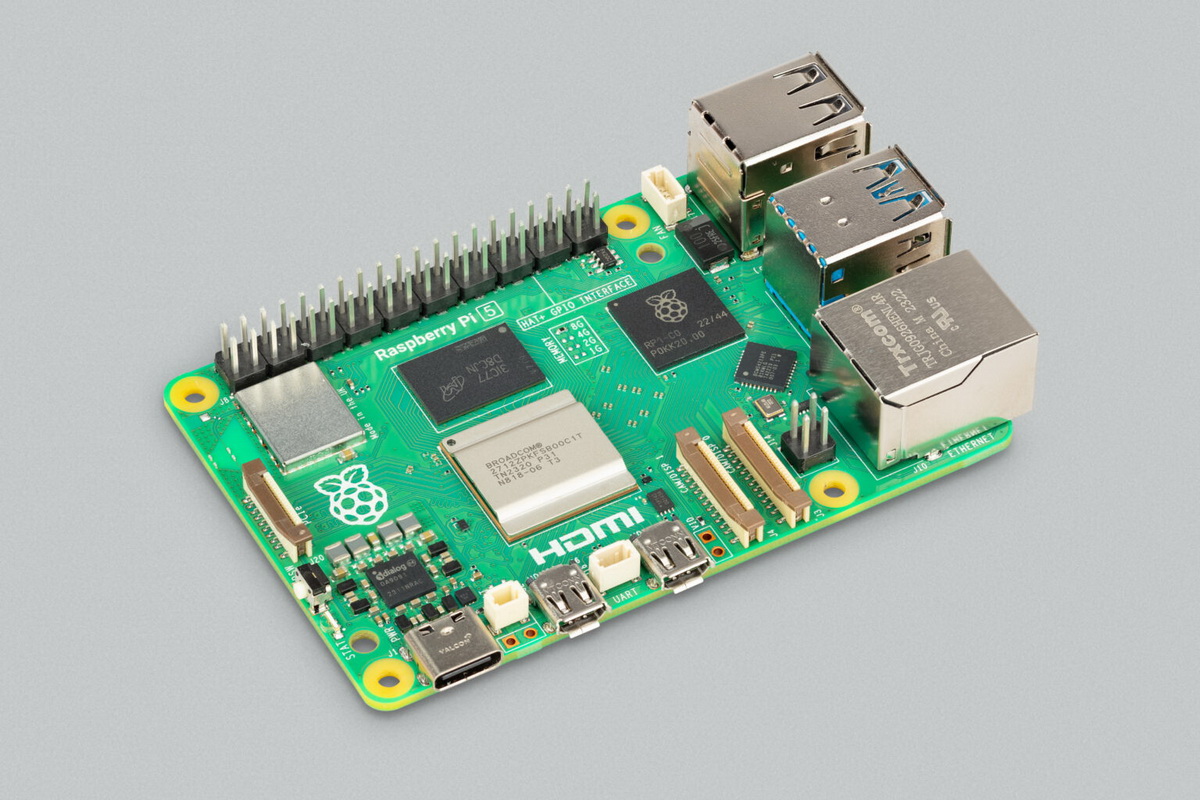

Разработчики Raspberry Pi Foundation представили Raspberry Pi 5, спустя долгих четыре года после выхода Raspberry Pi 4. Пятое поколение одноплатных компьютеров получило множество улучшений, а его цена стартует от 60 долларов США за версию с 4 ГБ ОЗУ.

Аналитики Proofpoint обнаружили новую Windows-малварь ZenRAT, которая распространяется, маскируясь под установочные пакеты опенсорсного менеджера паролей Bitwarden.

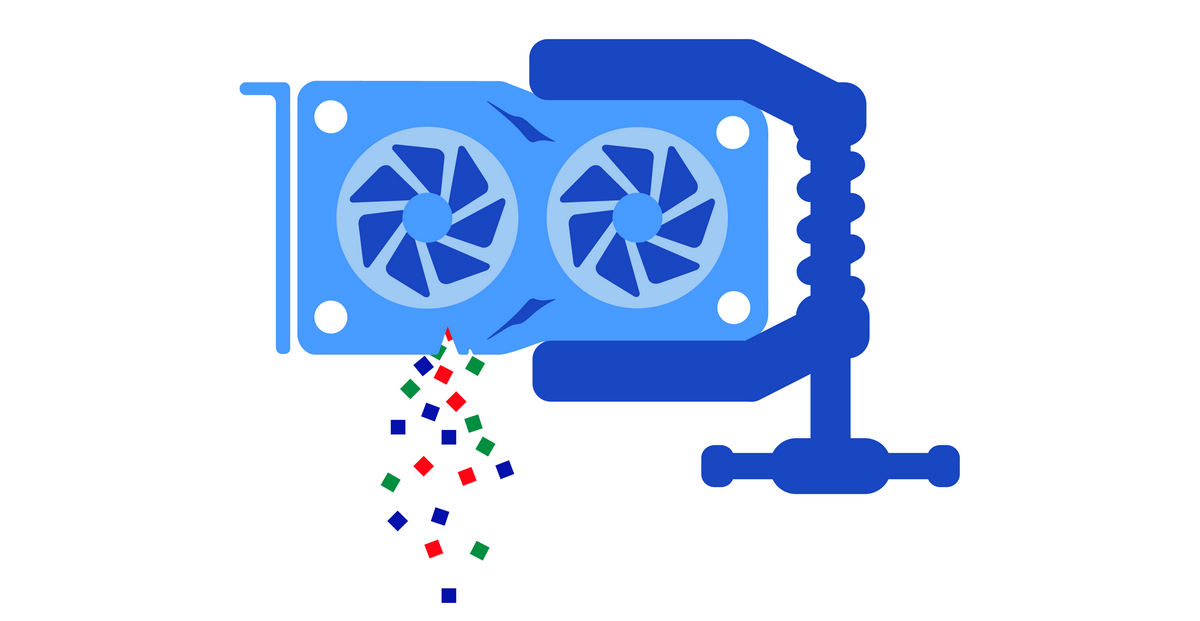

Исследователи из четырех американских университетов разработали новую side-channel атаку на современные видеокарты, которая использует сжатие данных для «слива» конфиденциальной визуальной информации при посещении веб-страниц.

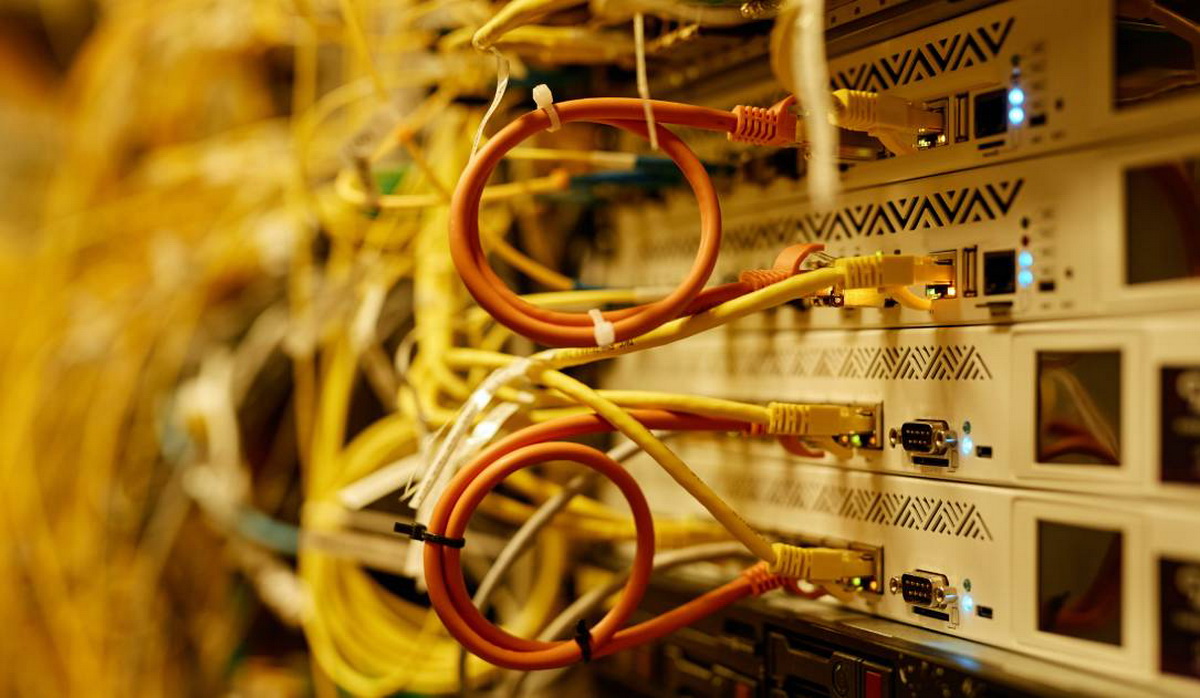

Правоохранительные органы США и Японии предупредили, что китайская APT-группировка BlackTech взламывает периферийные устройства и внедряет в их прошивки кастомные бэкдоры для доступа к корпоративным сетям американских и японских международных компаний.

Компания Google выпустила экстренные патчи, устраняющие уязвимость нулевого дня в браузере Chrome. Проблема уже находилась под атаками, и всем пользователям рекомендуется установить обновления как можно скорее.

Positive Technologies сообщает о новой хакерской группировке Dark River, которая целенаправленно атакует предприятия российского оборонного комплекса, инвестируя серьезные финансовые и интеллектуальные ресурсы в развитие своего инструментария.

Критическая уязвимость в ПО непрерывной интеграции JetBrains TeamCity может использоваться неаутентифицированными злоумышленниками для удаленного выполнения кода и захвата уязвимых серверов.

Специалисты компаний Group-IB и Bridewell представили совместный отчет о преступной группе ShadowSyndicate (ранее Infra Storm), которая связана с атаками семи различных семейств программ-вымогателей за последний год.

Компания Google, не делая никаких анонсов, пересмотрела рейтинг уязвимости CVE-2023-4863, связанной с опенсорсной библиотекой libwebp. Теперь, как и предупреждали ИБ-эксперты, эта проблема, затрагивающая тысячи приложений, оценивается как критическая (10 баллов из 10 возможных по шкале CVSS) и имеет собственный идентификатор CVE — CVE-2023-5129.

Для подписчиковСегодня мы познакомим тебя с четырьмя лучшими работами с Pentest Award из номинации Bypass. Тебя ждут: взлом FortiNAC через вредоносный ключ активации, захват Bitrix в обход WAF, опыт написания реверс‑шелла с кастомным шифрованием на Haskell и метод сайдлоада DLL, позволяющий миновать средство защиты.

Представители Роскомнадзора сообщили, что приняли меры понуждения в отношении сразу 12 зарубежных хостеров. Меры приняты «в виде информирования поисковыми системами интернет-пользователей о нарушении компаниями требований российского законодательства».

По информации СМИ, разработчики мессенджера WhatsApp отказались от запуска каналов в России. На это решение повлияли заявления представителей комитета Госдумы по информационной политике и Роскомнадзора, которые допускали, что из-за запуска каналов мессенджер будет заблокирован в РФ.

Компания Sony начала расследование возможной хакерской атаки, после того как группировка RansomedVC заявила, что скомпрометировала все системы компании и выставила якобы похищенные данные на продажу в даркнете.

Специалисты «Доктор Веб» предупредили, что участились случаи мошенничества с применением программ для удаленного доступа к рабочему столу. Наибольшей популярностью у злоумышленников пользуется программа RustDesk.

Для подписчиковПрежде чем применять технику NTLM Relay, необходимо собрать информацию об исследуемом объекте и выбрать первоочередные цели. Но как это сделать, если атакуемая сеть насчитывает многие десятки или сотни узлов? На помощь придет очень полезный и удобный инструмент — BloodHound!